Nova vulnerabilidade no Zend Framework afeta as versões 1.x e 2.x do Magento.

O “exploit” que gera essa vulnerabilidade foi encontrada nas versões do Zend Framework 1 e 2, especificamente no “Email Component”.

Vulnerabilidade no Zend Framework

O componente é utilizado tanto nas versões Magento 1.x, como na nova versão do Magento 2.x, além de também ser utilizado por centenas de outras soluções em PHP espalhadas pelo mundo.

Essa vulnerabilidade é de alto nível e pode levar a um ataque remoto de execução de código na sua loja se o servidor estiver utilizando o “Sendmail” para enviar os e-mails.

Protegendo a sua loja

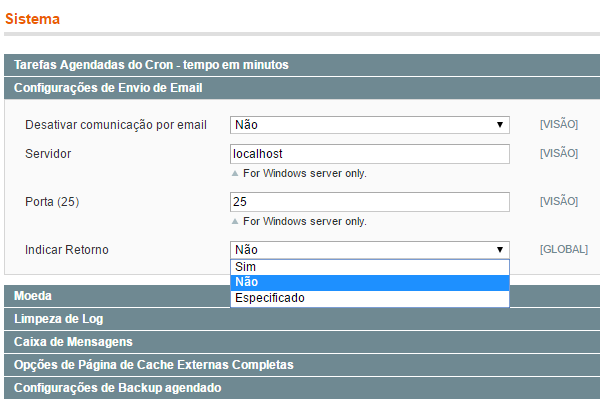

Para eliminar essa vulnerabilidade, vá nas configurações de envio de e-mail da sua loja.

Magento 1.x: Sistema-> Configurações-> Avançado-> Sistema-> Configurações de Envio de E-mail-> “Indicar Retorno”.

Inglês: System-> Configuration-> Advanced-> System-> Mail Sending Settings-> Set Return-Path

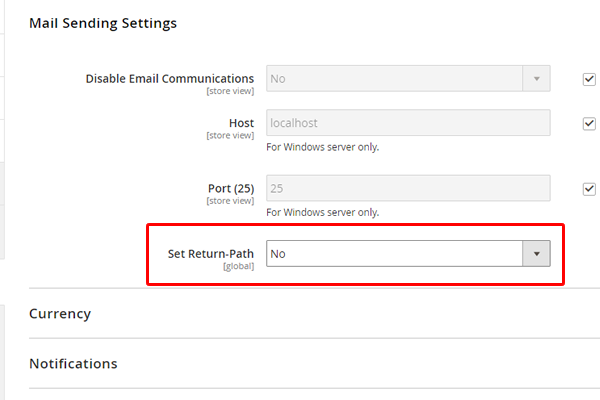

Magento 2.x: Lojas-> Configuração-> Avançado-> Sistema-> Configurações de Envio de E-mail-> “Return-Path”.

Inglês: Stores-> Configuration-> Advanced-> System-> Mail Sending Settings-> Set Return-Path

Se o seu servidor está utilizando “Sendmail” e o “Return-Path/Indicar Retorno” está configurado como “Sim/Yes” sua loja está correndo risco e está aberta para esse exploit.

Altere a configuração do “Set Return-Path” para “Não” (recomendado).

Post completo no site oficial do Magento, clicando aqui.

Veja também no site do Zend Framework: Security Advisory: ZF2016-04.